Office 365 stell Dir vor, keiner macht mit?

Ein paar kritische Gedanken zum Thema Cloudcomputing am Beispiel Office 365

Office 365 der Firma Microsoft ist das cloudbasierte MS-Office. Seit ca. 2014 gilt bei Microsoft die Devise „Cloud-first“, dieser Slogan kommt uns doch irgendwie bekannt vor, oder?

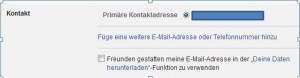

Das Konzept ist recht ausgeklügelt, es werden viele Businessanwendungen wie Skype for Business, Microsoft OneDrive und ähnliches angeboten. Hier liegt der Fokus auf dem Wort „Business“ und schon sind wir mitten in der DSGVO. Microsoft besitzt die Daten, deren Eigentümer wir selber sind. Nach DSGVO liegt die Verantwortung für die verarbeiteten Daten aber bei uns, dem Käufer von Office 365. Also wir haften, nicht Microsoft!

Wie kann man DSGVO und Office 365 in Einklang bringen, kann man das denn überhaupt?

Natürlich hat Microsoft einen Auftrags-Datenverarbeitungs-Vertrag (ADV) bereitgestellt. Microsoft ist der Verarbeiter im Auftrag und muss sich nach den Weisungen des Verantwortlichen der Daten, wie gesagt, das sind wir, richten. So jedenfalls sieht es die DSGVO vor.

Microsoft klärt hier über alle möglichen Fragen zum Thema Compliance/Datenschutz/etc. auf. Klingt erstmal gut und zugewandt. Das meiste ist sehr allgemein und wenig konkret gehalten.

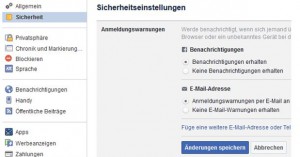

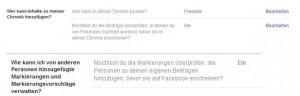

Weiterhin stellt Microsoft die sogenannte „Prüfliste zu den Verantwortlichkeiten für die DSGVO für Microsoft Office 365 zur Verfügung -> hier lesen

Dieser Katalog gibt zum größten Teil Empfehlungen, welche Einstellungen der Verantwortliche am besten vornimmt, um seine Daten besser schützen zu können. Im Prinzip sind es techn. und organisatorische Massnahmen, vom Auftragsverarbeiter an den Verantwortlichen. Die DSGVO sieht dies aber in anderer Richtung vor.

Beim Lesen stellt sich die Frage, wie es funktionieren kann, wenn der Verantwortliche, der ja nach DSGVO weisungsbefugt ist, dem Auftragnehmer eine Weisung erteilen möchte. Dafür ist dann einer dieser Textbausteine verlinkt, die dem Verantwortlichen etwas von oben herab empfehlen, wie er mit seinen Daten umzugehen hat. Eine konkrete Information wie eine diesbzgl. Weisung an den Auftragsverarbeiter zu richten hat und was dieser dann in welcher Zeit tut, konnte ich hier nicht finden.

Die Einhaltung der DSGVO alleine zu betrachten, empfinde ich immer als ein wenig zu kurz gedacht. Es ist, als hätte ich ein Auto ohne Führerschein, beides geht… DSGVO funktioniert meines Erachtens nur, wenn man die Einhaltung als QM-Massnahme betrachtet, nur dann muss man auch gleichzeitig das Thema IT-Sicherheit betrachten.

Ein Beispiel, das wohl jeder nachvollziehen kann. Ich lege meine Passwortliste in die Cloud (in irgendeine, fremdgehostete), weil ich mir ja nicht alles merken kann und es ja so praktisch ist. Beim Anbieter findet ein erfolgreicher Cyber-Angriff statt. So ein Angriff wird fast immer erst später oder auch manchmal nie erkannt. Und jetzt? Vielleicht wird meine Identität geklaut, vielleicht meine Konten abgeräumt, wer weiß, welche Ideen jemand entwickelt.

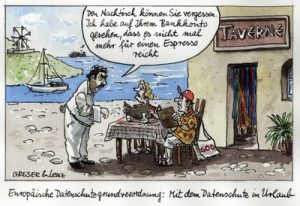

Es lohnt sich also, ein paar Sicherheitsüberlegungen im Vorfeld anzustellen und nicht jedem Microsoft-Platin-Partner zu vertrauen. Oder würdest Du, wenn es klingelt und Dir jemand irgendeinen Vertrag (nennen wir ihn ADV-Vertrag) unter die Nase hält, glauben, dass er Deine Bankzugangsdaten besser aufbewahren kann als Du selber?

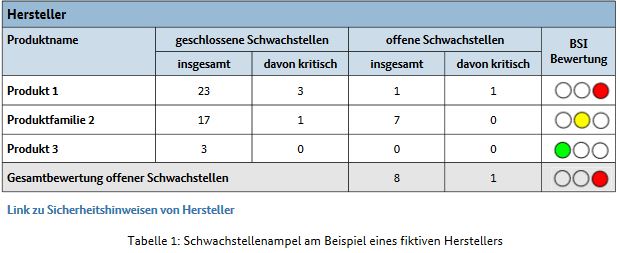

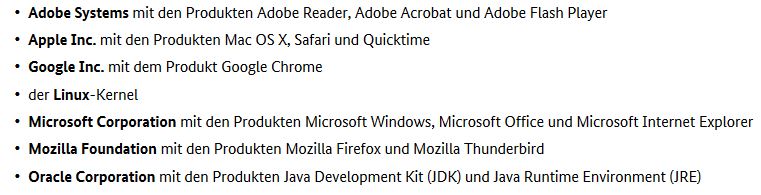

Weil alles, was irgendwie mit IT zu tun hat, auch irgendwie etwas undurchsichtig ist, muss man sich hier wohl einige Gedanken mehr machen. Für IT gibt es zum Glück die BSI-Grundschutzkataloge. Für einen Brand hat man einen Notfallplan, warum nicht auch für IT-Vorfälle? Hier heißt es dann Incidence response. Hat man ein paar Notfallpläne, weiß jeder, was zu tun ist, es wird schneller reagiert und weniger Spuren verwischt. Während man sich Gedanken macht und Konzepte entwickelt, kann man eine höhere Sensibilität entwickeln und Unsicherheiten abbauen. Danach sollte man noch einmal neu überprüfen, welche Anwednugnen mit Fremddatenspeicherung man wirklich benötigt und ob man bei Konzepten wie Office 365 überhaupt mitmachen möchte.

Sehr modern momentan ist es auch, gleichzeitig die Übertragung der Active-Directory-Domain. Dann kann man die Office-Produkte ganz bequem mit seinen Domänenanmeldedaten aktivieren. Echt jetzt?

Alternativen?

Für alles gibt es immer und überall Alternativen. Oft sind sie sogar preisgünstiger und ein Wechsel läßt sich einfacher gestalten. Jeder betreibt ja heutzutage irgendeinen Webserver und wenn nicht, läßt man sich einen einrichten. Dort könnte man seinen eigenen Clouddienst einrichten. Natürlich kann man auch hier Emails, Dateien, Kalender und alles mögliche teilen. Auch kann man hier seinen eigenen Officeserver aufsetzen, z.B: LibreOffice.

Und nun wird alles durch den Adminstrator des eigenen Vertrauens betreut und DSGVO in Verbindung mit IT-Sicherheit sind plötzlich Peanuts.

Anmerkung

Dieser Artikel ist entstanden, weil mich in meinem täglichen Beratungsgeschäft die Naivität von Geschäftsführern und Inhabern mitunter mittelständischer oder sogar größerer Unternehmen oft wie ein Tsunami trifft.

Beispielphrasen:

- Machen doch alle, dann muss es doch sicher sein

- Microsoft, ist doch der Größte, die müssen es doch wissen usw.

- Ohne WhatsAPP kann man keine Photos schicken

- bei uns ist doch nichts zu holen

- geht unendlich so weiter

Es ist mitunter schwierig, in diesen Unternehmen wenigstens ein minimales Sicherheitsniveau zu etablieren. Hochinteressant, dass viele immer noch ein Urvertrauen in Unternehmen haben, deren Inhaber, sie gar nicht kennen. Cybercrime ist ein einträgliches Geschäft, Bankraub vom Sofa aus, während die Lieblingsserie auf Netflix läuft, oder so. Es gibt zwar nie keine 100-%ige Sicherheit, aber man sollte sich wenigstens Gedanken darüber machen, was man zu verlieren hat. Oft gibt es imUnternehmen die teuerste Alarmanlage, mit Wachdienst, Videoüberwachung u.ä. und dann kopieren diese Unternehmen ihre Geschäftsgeheimnisse in irgendwelche Clouds. Das muss man erstmal sacken lassen.

Deshalb ist dieser Artikel für die, die kein Lichtschwert besitzen, für die anderen nicht 😉