Kaspersky Anti Virus * ein Produkttest

Kaspersky Anti Virus, hier handelt es sich um einen beauftragten Produkttest der Firma Kaspersky. Da dieser Blog einen hohen Anspruch daran hat, unabhängige Berichte zu veröffentlichen, dachten wir eine Weile darüber nach, was wir testen, ob wir testen und wie wir testen.

Schon wieder so ein Test, in dem ein Virenscanner in Bezug auf die Erkennung von Viren gestestet wird? Ist das nicht furchtbar langweilig? Heute gewinnt x den Test und morgen y? Weil y etwas langsamer war, eine neue Virensignaturdatei zu liefern? Och nee, sind ja auch schon Menschen an Langeweile gestorben, oder?

Wir zweifeln die Seriösität dieser Tests deutlich an, aber dazu unten mehr.

Ich fragte in den Seminaren, die ich gebe, ein wenig herum, weil ich herausfinden wollte, was die Leute interessiert. Und siehe da, hier kamen sehr interessante Anregungen:

Benutzerfreundlichkeit

- Wie bedienerfreundlich ist Kaspersky Anti Virus?

- Brauche ich Spezialkenntnisse, um alles zu konfigurieren?

- Kann Oma Meyer, die ihren PC nur nutzt, um mit den Enkeln zu skypen, damit umgehen?

- Läßt es sich leicht installieren?

- Wird der PC durch die Installation langsamer?

- reicht die kostenlose Version?

- was kann die Bezahlversion mehr?

- etc

technische Funktion

- Das Programm soll die Schadsoftware erkennen und entfernen

- Es soll immer auf dem neuesten Stand sein

- Es gibt ständig neue Viren, Trojaner etc., da kann ich mich nicht selber drum kümmern

- Ich bin darauf angewiesen, dass das Programm funktioniert

- ….

Genauso haben wir deshalb auch unseren Kaspersky Anti Virus Test durchgeführt. Wir haben uns entschieden, die o.g. Aspekte zu betrachten und die kostenlose Version mit der kostenpflichtigen Lizenz zu vergleichen, so wurde es dann auch mit dem Auftraggeber abgesprochen.

Auf der Download Seite ist allerdings keine kostenlose Version zu finden????? Ok, dann nehmen wir gleich die Bezahlversion. Der Lizenzkey wurde uns ja zur Verfügung gestellt, also los gehts.

Download und Installationsbeginn funktionieren ohne Probleme, allerdings müssen bereits vorhandene Virenscanner, sogenannte „inkompatible Software“ deinstalliert werden. Nach der Installation wird der Rechner neu gestartet , danach eine erneute Suche nach „inkompatibler Software“ gesucht, das dauert sage und schreibe 10 Minuten. An dieser Stelle habe ich irgendwie das Gefühl, ich hätte meinen Rechner langzeit-vermietet.

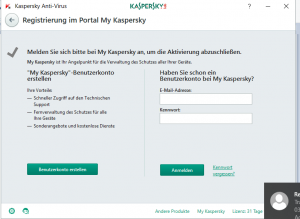

Nachdem der Prozess abgeschlossen ist, wird der Lizenzcode abgefragt, hier könnte ich nun auch die Testversion wählen. Aufgrund der Angaben gehe ich davon aus, dass es sich um eine zeitlich begrenzte Vollversion handelt, das spare ich mir also lieber. Der gewünschte Vergleich kann somit nicht so erfolgen, wie im Vorfeld besprochen…

Also gebe ich den gelieferten Aktivierungsschlüssel ein und wir verzichten auf den Test einer nicht vorhandenen kostenlosen Kaspersky Anti Virus Version.

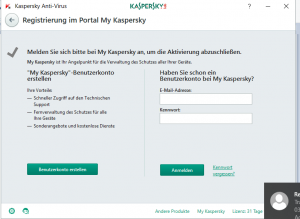

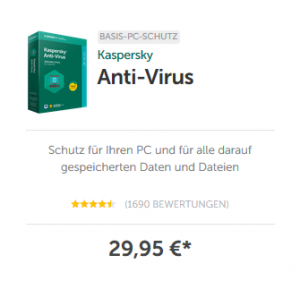

Leide r werde ich bei der Installation gezwungen, ein Benutzerkonto anzulegen, dieses muss dann auch noch per Mail bestätigt werden. Nun ja, hier kann ich die Erforderlichkeit nicht erkennen und bin etwas verstimmt. Andere Virenscanner kann ich über den Lizenzkey aktivieren und das wars, ich wette, die Adresse geht gleich ungefragt in den Werbeverteiler.

r werde ich bei der Installation gezwungen, ein Benutzerkonto anzulegen, dieses muss dann auch noch per Mail bestätigt werden. Nun ja, hier kann ich die Erforderlichkeit nicht erkennen und bin etwas verstimmt. Andere Virenscanner kann ich über den Lizenzkey aktivieren und das wars, ich wette, die Adresse geht gleich ungefragt in den Werbeverteiler.

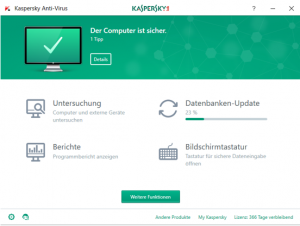

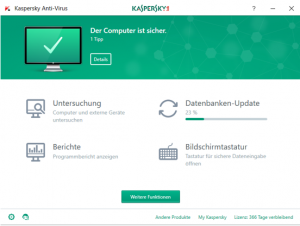

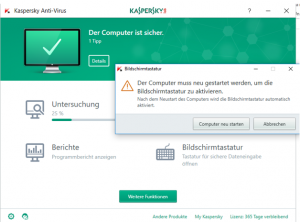

Erster Eindruck Kaspersky Anti Virus

Obwohl es mir persönlich nicht gefällt, dass ich gezwungen werde, andere Virenscanner zu deinstallieren und die Software ohne ein Benutzerkonto nicht verwenden ka nn, macht das Programm auf den ersten Blick einen guten Eindruck. Es ist übersichtlich strukturiert, alle Funktionen sind schnell erreichbar, alles ok.

nn, macht das Programm auf den ersten Blick einen guten Eindruck. Es ist übersichtlich strukturiert, alle Funktionen sind schnell erreichbar, alles ok.

Es belastet die Systemressourcen nicht merklich, auf dem Dashboard sind die wichtigsten Punkte angeordnet.

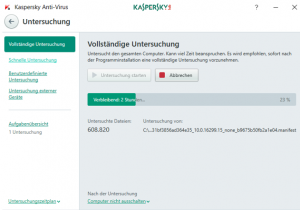

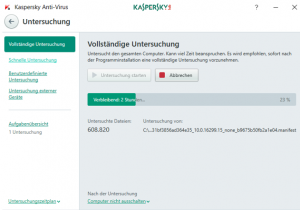

Ich starte eine Untersuchung, des gesamten Systems. Nach einer halben Stunde sieht die Anzeige aus wie folgt. Die Untersuchung startete allerdings mit einer veranschlagten Zeit von 9 Stunden, nun wurde sie korrigiert.

Das Notebook, mit dem dieser Test durchgeführt wird, hat keine Installationen außer Office und Firefox. Da wären 9 Stunden Fahrradkurier verdächtig gewesen.

2 Stunden erscheinen mir für dieses spartanisch installierte Gerät trotzdem sehr lang. Immerhin, es wird keine Schadsoftware gefunden. Yeah!

Hier einige der möglichen Optionen:

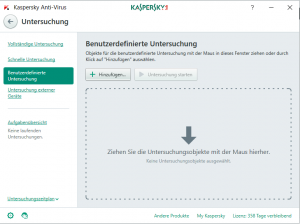

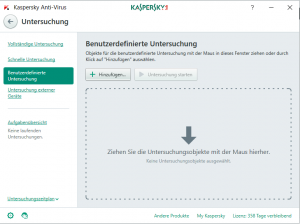

benutzerdefinierte Untersuchung

Schnellüberprüfung, ok kennt man ja. Aber hier kann ich eine benutzerdefinierte Untersuchung einrichten, d.h. ich wähle genau die Verzeichnisse und Dateien, die untersucht werden sollen. Nicht verkehrt.

Schnellüberprüfung, ok kennt man ja. Aber hier kann ich eine benutzerdefinierte Untersuchung einrichten, d.h. ich wähle genau die Verzeichnisse und Dateien, die untersucht werden sollen. Nicht verkehrt.

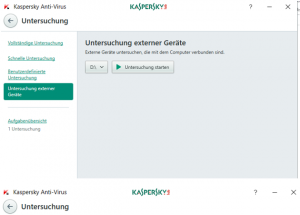

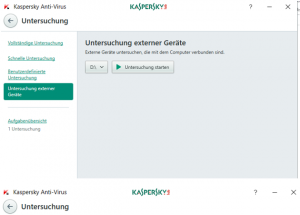

Untersuchung externer Geräte

Die Untersuchung externer Geräte eignet sich für den Scan von USB-Sticks, externen Festplatten u.ä. Kennt ja jeder, man bekommt einen Stick in die Hand gedrückt, von dem man mal schnell etwas laden soll.

Ich persönlich wünsche mir bei Virenscannern immer eine Möglichkeit des Externchecks, z.B: für Wepräsenzen. Hier haben wir aber die ganz spartanische Kaspersky Version, da kann man das nicht wirklich erwarten.

Ich persönlich wünsche mir bei Virenscannern immer eine Möglichkeit des Externchecks, z.B: für Wepräsenzen. Hier haben wir aber die ganz spartanische Kaspersky Version, da kann man das nicht wirklich erwarten.

Berichte

Der Bereich Berichte liefert mir sehr übersichtlich, was das Programm tut, bzw. zuletzt getan hat.

Der Bereich Berichte liefert mir sehr übersichtlich, was das Programm tut, bzw. zuletzt getan hat.

Sehr übersichtlich und leicht verständlich.

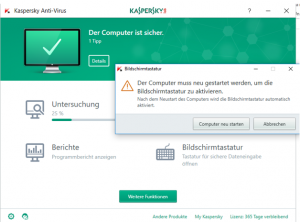

Bildschirmtastatur

Den Bereich Bildschirmtastatur kann man erst nach einem erneuten Neustart verwenden.

Diese Funktion eignet sich für die Eingabe von Zugangsdaten für sicherheitsrelevante Webseiten, zum Beispiel banking.

Diese Funktion eignet sich für die Eingabe von Zugangsdaten für sicherheitsrelevante Webseiten, zum Beispiel banking.

Andere Scanner machen beispielsweise einen geschützten Browser auf, um Banking Daten zu schützen.

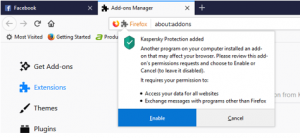

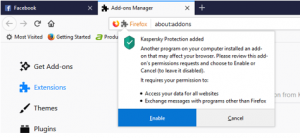

Kaspersky Anti Virus Browser AddIn

Kaspersky Anti Virus klinkt sich auch in den Browser ein, ich erwarte die Blockierung von Popups, Erkennung irgendwelcher Skripte, die ich nicht geladen habe etc. Aber soweit komme ich gar nicht.

Diese Meldung ist nun sehr verwirrend, „another Program?“ Welches denn? Ist es Kaspersky selber? Wenig bis gar keine Information. Nachdem ich cancel wähle ist klar, dass ich das Kaspersky Browser Addin deaktiviert habe, es handelte sich also um Kaspersky Anti Virus selber, das die Berechtigung angefragt hatte.

Diese Meldung ist nun sehr verwirrend, „another Program?“ Welches denn? Ist es Kaspersky selber? Wenig bis gar keine Information. Nachdem ich cancel wähle ist klar, dass ich das Kaspersky Browser Addin deaktiviert habe, es handelte sich also um Kaspersky Anti Virus selber, das die Berechtigung angefragt hatte.

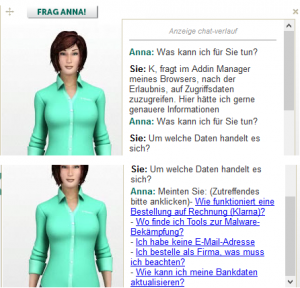

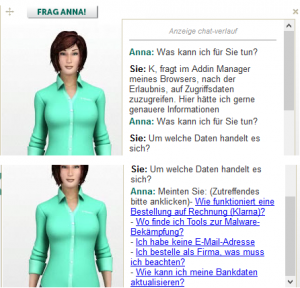

„Access your data for all websites“ Um welche Daten geht es denn hier genau? Ok, das fragte ich mal auf der Webseite nach. Hier gibt es einen Chat, Anna meldet sich, sobald man sich auf der Kaspersky Webseite befindet:

Schnell wird klar, das kann man getrost vergessen. Anna ist völlig unbrauchbar. Anna ist ein schlecht gemachter Automat.

Schnell wird klar, das kann man getrost vergessen. Anna ist völlig unbrauchbar. Anna ist ein schlecht gemachter Automat.

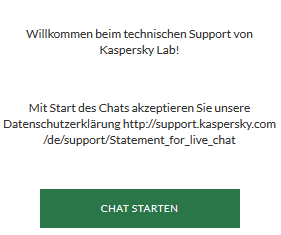

Ich schau mal auf der Webseite nach einer ordentlichen Supportmöglichkeit. Das ist offensichtlich nicht erwünscht, man muss sehr geduldig sein und viele Klicks hinter sich lassen, bis man etwas findet.

Technischer Support, die werden mir sicher sofort sagen können, was ich wissen möchte.

Ok, nach 6 Minuten kommt eine Antwort, es scheint ein Mensch dahinter zu stehen. Ich muss Programmversion und schon wieder meine Mailadresse angeben. Es folgt viel Herumgeeiere, eine Antwort erhalte ich allerdings nicht.

Ok, nach 6 Minuten kommt eine Antwort, es scheint ein Mensch dahinter zu stehen. Ich muss Programmversion und schon wieder meine Mailadresse angeben. Es folgt viel Herumgeeiere, eine Antwort erhalte ich allerdings nicht.

„Es handelt sich um eine autom. Browsermeldung, Kaspersky hat damit nichts zu tun“.

Auf meinen Hinweis, dass die Berechtigungen, die angefragt werden, von dem AddIn angefragt werden, kommt auch keine Antwort. Ich schlage also vor, meine Anfrage zu recherchieren und dann zu beantworten. Ich weise noch darauf hin, dass ich das unbedingt wissen möchte. Der Mitarbeiter willigt ein. Ich erhalte nur wenig später die Nachricht, dass das Ticket geschlossen wurde.

Fazit

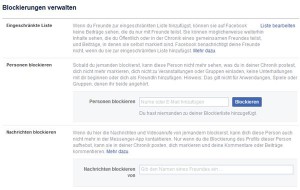

Die Software ist genau das, was meine Kursteilnehmer sich gewünscht haben. Sie läßt sich einfach installieren, ist leicht zu bedienen, genau das, was man möchte. Ein Virenscanner soll schließlich im Hintergrund aufpassen und ansonsten unauffällig sein. Es kostet rund € 30,- für ein Jahr ist auch ok, wobei andere Produkte für diesen Preis weit mehr Funktionen bieten.

Mir persönlich gefällt allerdings überhaupt nicht, dass ich mir ein Sicherheitsprodukt kaufe, dass dann auf meine Daten zugreifen will, ich aber als normaler User nicht herausfinden kann, auf welche Daten es zugreift. Das widerspricht meinem Sicherheitsgedanken, ich gebe schließlich die Verantwortung an ein kommerzielles Produkt ab. Wenn man schon einen technischen Support anbietet, dann sollte sich dieser etwas bemühen, ernst gemeinte Anfragen auch zu beantworten, ganz besonders, wenn es um undurchsichtige Zugriffe geht. Um Zugriffe dieser Art zu unterbinden habe ich schließlich einen Virenscanner, wenn der sich aber selber so verhält, dann habe ich vielleicht den Bock zum Gärtner gemacht.

Das hält mich eindeutig davon ab, dieses Produkt weiter zu verwenden.

Kaspersky flutet uns wie erwartet mit Werbung, sehr unschön. Schade, dass diese Vermutungen sich immer bewahrheiten.

Testberichte

Hier noch ein aktueller Test zur Erkennung von Viren. Das hier für den Test lizensierte Produkt ist leider nicht dabei, sondern nur eine Version höher:

https://www.bundespolizei-virus.de/virenschutz/

hier noch ein anderer Test. Im Vergleich kann man gut die Art der Auswertung erahnen.

https://www.testit.de/tag/virenscanner-1347459.html

Schaut man sich 5 verschiedene dieser Tests an, ist man am Ende ratlos. Aus unsererer Erfahrung ist das Ranking eng mit dem entsprechenden Marketing verbunden. Die Quote wurde von uns bewußt nicht untersucht, dann wäre der Test hier anders ausgefallen.

Für die Bereinigung virenbefallener Kundensysteme nutzen wir ein Produkt, dass bei dem einen Test sehr gut abgeschnitten hat und bei dem anderen nicht so gut. Wir konnten damit bisher immer jegliche Schadsoftware entfernen, mit den beiden anderen Produkten, die wir zur Sicherheit zusätzlich verwenden, nicht, obwohl diese zum Teil besser abgeschnitten haben.