Künstliche Intelligenz in Unternehmen: Chancen, Grenzen und rechtliche Rahmenbedingungen

Künstliche Intelligenz (KI) hat das Potenzial, die Arbeitswelt nachhaltig zu verändern. Sie ermöglicht Unternehmen, effizienter zu arbeiten, repetitive Aufgaben zu automatisieren und neue Innovationsfelder zu erschließen. Doch mit der Nutzung von KI gehen auch rechtliche und ethische Herausforderungen einher, die Unternehmen nicht außer Acht lassen dürfen. In diesem Beitrag beleuchte ich den Nutzen von KI, typische Anwendungsfälle, rechtliche Aspekte und die Frage, welche Daten und Inhalte nicht in KI-Systeme gehören.

Der Nutzen von KI für Unternehmen

KI bringt vor allem Effizienzgewinne und erhebliche Zeitersparnis:

- Automatisierung: Routineaufgaben wie Datenanalysen, Dokumentenprüfung oder Kundenanfragen können automatisiert werden.

- Bessere Entscheidungsfindung: KI-gestützte Analysen helfen, datenbasierte Entscheidungen schneller und präziser zu treffen.

- Personalisierung: Im Marketing oder Kundenservice ermöglicht KI eine maßgeschneiderte Ansprache, die die Kundenzufriedenheit erhöht.

- Skalierbarkeit: Prozesse, die manuell nicht wirtschaftlich skalierbar wären, können durch KI effizient erweitert werden.

- Softwareentwicklung: KI ist ín der Lage, nutzbaren Code zu erzeugen, Migrationen vorzubereiten und die Einaebeitung in neue Umgebungen zu erleichten.

- Erstellung von Texten: KI kann bei der grundlegenden Erstellung von Texten helfen, z.B. für Schulungsunterlagen, Handouts, Texte für Blogs etc.

Diese Vorteile schaffen Freiräume für Mitarbeiter, sich auf strategische und kreative Aufgaben zu konzentrieren. Ich spare durch KI allein in meinem Unternehmensfeld Softwareentwicklung um 30 % Entwicklungszeit, weil aufwändige Recherchen und Machtbarkeitsstudien entfallen.

Typische Anwendungsfälle von KI in Unternehmen

- Kundenservice: Chatbots und virtuelle Assistenten können rund um die Uhr Kundenanfragen bearbeiten.

- HR & Recruiting: KI unterstützt bei der Vorauswahl von Bewerbungen oder der Planung von Schulungen.

- Supply Chain Management: Vorhersagemodelle optimieren Lagerbestände und Lieferketten.

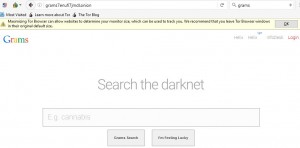

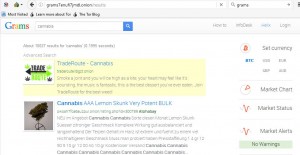

- IT-Sicherheit: KI identifiziert Anomalien und potenzielle Sicherheitsbedrohungen schneller als traditionelle Systeme.

- Produktentwicklung: KI unterstützt beim Prototyping und bei der Analyse von Kundendaten zur Produktverbesserung.

Was gehört nicht in eine KI?

Die Verwendung von KI ist nicht bedenkenlos. Unternehmen müssen darauf achten, welche Daten und Inhalte in KI-Systeme einfließen. Verantwortlich ist nach wie vor nicht irgendein System, wie z.B. eine KI, sondern derjenige, der die Daten zweckfremd verwendet hat.

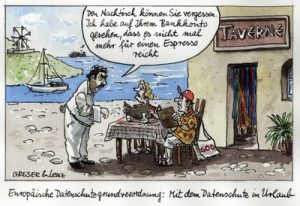

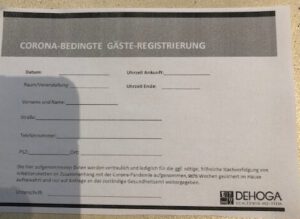

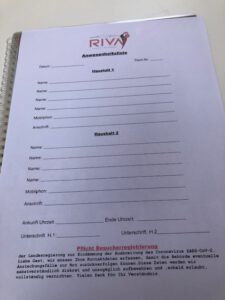

- Persönliche und sensible Daten: Daten mit hohem Datenschutzrisiko, wie Gesundheitsdaten oder personenbezogene Informationen, dürfen nur unter strengen Auflagen verarbeitet werden. Die DSGVO setzt hier klare Grenzen.

- Diskriminierende Inhalte: KI lernt aus Daten. Wenn diese Daten Vorurteile enthalten, reproduziert oder verstärkt die KI diese. Eine sorgfältige Datenprüfung ist daher unerlässlich.

- Geschäftskritische Informationen: Unternehmensgeheimnisse sollten nicht unkontrolliert in externe KI-Systeme eingespeist werden, um Datenlecks zu vermeiden.

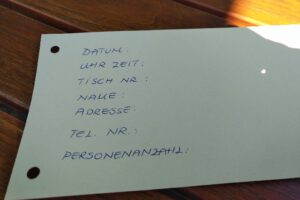

Beispiel Projektdokumente

Nehmen wir mal an, ich möchte mir aus Projektdokumenten Timelines, ToDo Listen und Tabellen mit Ansprechpartnern und Zuständigkeiten erstellen lassen.

Und nehmen wir weiterhin an, das Projekt hat eine hohe Sicherheitsstufe, bei uns gang und gäbe, ich habe also eine NDA unterschrieben, desweiteren enthalten die Dokumente Namen von Ansprechpartnern inkl. deren Zuständigkeiten, die so nicht im Netz zu finden sind.

Was ist bedenkenlos möglich?

Unternehmen können KI bedenkenlos in Bereichen einsetzen, die auf anonymisierten, aggregierten oder generierten Daten basieren. Beispiele sind:

- Marktanalyse: Analyse von Trends und anonymisierten Daten.

- Prozessoptimierung: KI-gestützte Optimierung interner Prozesse ohne personenbezogene Daten.

- Automatisierung: Standardisierte Aufgaben wie Dokumentenablage oder Datenmigration.

Wichtig ist, dass Transparenz und Kontrolle über die genutzten Algorithmen und Datenquellen gewährleistet sind.

Rechtliche Betrachtungen: Worauf Unternehmen achten müssen

Die rechtliche Nutzung von KI erfordert die Berücksichtigung verschiedener Vorschriften:

- Datenschutz (DSGVO):

- Sicherstellung der Rechtmäßigkeit der Datenverarbeitung.

- Transparenz über die Verarbeitung (Art. 13, 14 DSGVO).

- Datenminimierung und Zweckbindung.

- Besondere Vorsicht bei sensiblen Daten (Art. 9 DSGVO).

- Urheberrecht:

- Beachtung von Lizenzen bei der Verwendung von urheberrechtlich geschützten Inhalten.

- Die Frage, ob KI-generierte Werke urheberrechtlich geschützt sind, ist aktuell noch ungeklärt.

- Haftungsrecht:

- Unternehmen müssen sicherstellen, dass KI-Systeme fehlerfrei funktionieren. Fehlerhafte Entscheidungen einer KI können Haftungsrisiken auslösen.

- Kartell- und Wettbewerbsrecht:

- Nutzung von KI zur Marktüberwachung oder Preisgestaltung muss kartellrechtskonform sein.

- Geplante KI-Regulierung der EU (AI Act):

- Der AI Act der EU definiert spezifische Anforderungen für Hochrisiko-KI-Systeme, wie Transparenzpflichten, Risikomanagement und unabhängige Prüfungen.

KI erfolgreich und rechtssicher einsetzen

Die Einführung von KI in Unternehmen erfordert mehr als nur technische Expertise – rechtliche und organisatorische Aspekte sind ebenso wichtig. Unternehmen sollten:

- Daten prüfen: Nur rechtlich einwandfreie und nicht diskriminierende Daten verwenden.

- KI-Systeme auditieren: Transparenz, Sicherheit und Fairness der eingesetzten Systeme regelmäßig prüfen.

- Mitarbeiter schulen: Verständnis für den verantwortungsvollen Einsatz von KI fördern.

- Rechtsberatung einholen: Spezialisierte Expertise hinzuziehen, um alle rechtlichen Anforderungen zu erfüllen.

KI bietet Unternehmen immense Chancen, doch der Erfolg hängt davon ab, wie sorgfältig sie implementiert und genutzt wird. Ein durchdachter Ansatz, der Nutzen, Ethik und Rechtssicherheit vereint, schafft die Grundlage für eine nachhaltige und innovative Nutzung von KI.

Sie benötigen eine Schulung oder einen Workshop zur rechtssicheren Verwendung von KI individuell für Ihr Unternehmen? Schreiben Sie mir, ich rufe Sie zeitnah an!