Darknet

Die Medien berichten immer wieder über das sogenannte Darknet. Meistens wird es in Verbindung gebracht mit dem Anwerben von Hackern für dubiose Einbruchsversuche u.ä. Ist das Darknet nun generell etwas Kriminelles, muss ich da rein, soll ich vergessen, dass es das gibt, Fragen über Fragen..

Technisches

Das Darknet ist kurzgesagt, ein Bereich des Internets, sozusagen ein Netz im Netz. Es wurde von Menschen konzipiert, die endlich mal ganz „in Ruhe“ ihren meist unseriösen Geschäften nachgehen wollten. Im Darknet gibt es alles Mögliche:

- Hacker

- Waffen

- Drogen

- Auftragsmörder

- es gibt nichts, was es nicht gibt

- ach, geklaute Kreditkarten, fast hätte ichs vergessen

Und alles bequem vom Sofa aus. Ist natürlich alles nicht ganz ernst gemeint, wer meinen Blog öfter liest, versteht es.

Und wie komme ich nun rein?

Willst Du wirklich dahin? Also, wenn Du das wirklich willst, benötigst Du erstmal einen anderen Browser, den Tor Browser. Wer Harry Potter liest, wird in ihm den Portkey auf die dunkle Seite des Internets erkennen.

Übrigens kann man über den Tor Browser auch unerkannt auf unserer Seite der Macht, ach was, des Internets stöbern. Tor Browser und ein kostenloser VPN-Zugang und niemand findet den Besitzer des Rechners. Es sei denn letzterer stellt sich nun extrem ungeschickt an.

Tor wurde erfunden für unerkanntes Surfen im Netz der unbegrenzten Möglichkeiten.

Ich bin drin und nun?

Das Darknet ist ein Netz im Internet. Deshalb kann man alle erreichbaren Seiten auch von hier aus aufrufen. Die Adressierung für Seiten im Darknet ist allerdings eine andere.

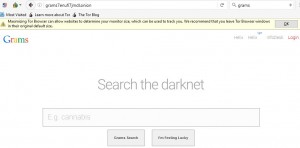

Um im Darknet zu suchen, benötigst Du die Adresse der Suchmaschine Grams. Adressen in diesem Teil des Netz ändern sich aus „Sicherheitsgründen“ des öfteren. Die aktuellen Adressen einschlägiger Anbieter erhält man über die speziellen Foren. Für die meisten dieser Foren benötigt man eine Empfehlung, sonst wird kein Zugang gewährt. Man ist natürlich vorsichtig, uneingeladener Besuch der Polizei oder des Verfassungsschutzes ist meist nicht erwünscht.

Suchmaschine Grams

Kommt Dir bekannt vor? Na, sowas, das look and feel wurde an google angelehnt, so muss man sich gar nicht groß umgewöhnen.

Kommt Dir bekannt vor? Na, sowas, das look and feel wurde an google angelehnt, so muss man sich gar nicht groß umgewöhnen.

Ich suche mal, wie vorgeschlagen nach Cannabis:

Und, was fällt sofort auf? Es wird sogleich eine Bezahlmöglichkeit über die Internetwährung BitCoins angeboten. Es gibt ein Ranking und ggf. Warnungen.

Hier ein „typisches“ Angebot:

Den Link und den Verkäufer habe ich herausgenommen 😉

Den Link und den Verkäufer habe ich herausgenommen 😉

Hier nochmal die Eingangsfrage “ Ist das Darknet nun generell etwas Kriminelles, muss ich da rein, soll ich vergessen, dass es das gibt, Fragen über Fragen..“

Das entscheidet jeder für sich alleine 😉 Meine Leser sind schliesslich mündige Bürger, oder?